Ivanti Virtual Traffic Manager 关键漏洞警报

关键要点

Ivanti Virtual Traffic ManagervTM存在一个关键漏洞,已被美国网络安全与基础设施安全局CISA添加至已知已被利用漏洞KEV目录。该漏洞记为 CVE20247593,CVSS评分为98。攻击者可通过该漏洞远程绕过身份验证,创建新的管理员用户。受影响的版本为2024年3月26日之前发布的任何版本,2024年3月26日之后的新版本已修复此漏洞。截至2023年9月24日,网络上仅检测到21个暴露的vTM实例。Ivanti vTM是一个应用交付控制器ADC软件,旨在平衡和管理流向Web应用程序的流量。该漏洞是通过Ivanti安全公告于8月12日披露的。

该漏洞存在于所有2024年3月26日之前发布的Ivanti vTM版本的身份验证算法实现中。攻击者可以利用此漏洞通过公开的vTM管理界面远程绕过身份验证并创建新的管理员用户。

在首次披露该漏洞时,概念验证PoC漏洞利用代码已经在网上发布。解决CVE20247593的Ivanti vTM首次版本为2024年3月26日发布的222R1和2024年5月20日发布的227R2。其他修复版本223R3、225R2和226R2于8月19日发布。

截至8月12日,已达到其支持结束End of Support日期的vTM版本暂无补丁可用。

海外vpv加速梯子如何缓解Ivanti vTM漏洞CVE20247593,检测利用情况

随着此漏洞添加至KEV目录,联邦政府平民执行机构FCEB必须在10月15日之前修复CVE20247593或从其网络中移除受影响资产。

Ivanti推荐的主要解决方案是升级到已修复的版本,用户也可以通过限制对vTM管理界面的访问来缓解此漏洞,将访问绑定到受信任的IP地址。

Ivanti提供了通过vTM服务器界面“System”选项卡下的安全设置限制访问的具体步骤。用户应在安全设置的“管理IP地址和管理员服务器端口”部分的“bindip”下拉菜单中选择其私有网络内的受信任IP地址。

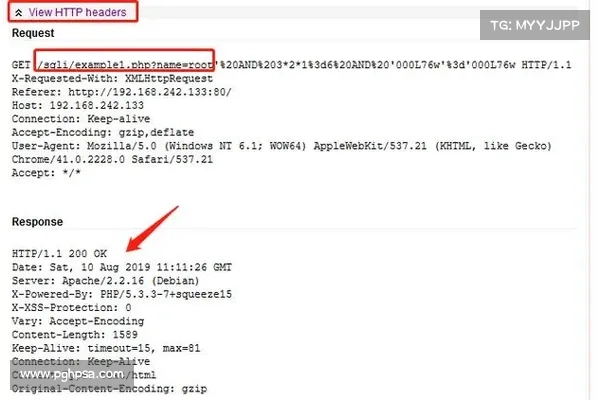

用户还可以通过查看审计日志输出中的管理员用户增加情况来检查其实例是否受到侵害。Ivanti提供了通过正常方式和使用已知漏洞代码添加的用户示例。当用户通过漏洞代码被添加时,该用户、组、身份验证和IP参数将在审计日志输出条目中缺失。

Shadowserver基金会自8月中旬开始跟踪暴露在互联网上的Ivanti vTM实例,无论其补丁状态如何,8月17日仅发现31个暴露的实例。然而,根据推特上的一篇帖子,他们在8月18日观察到基于可用PoC的攻击尝试。

截至9月24日,仅检测到21个暴露在互联网上的实例,具体信息可见Shadowserver的时间序列仪表板。

Ivanti的漏洞经常成为威胁行为者的攻击目标,截至本周三,共有20个Ivanti产品的漏洞被列入KEV目录。

本月早些时候,Ivanti Cloud Service Appliance的两个漏洞,分别记为CVE20248190和[CVE20248963](https//wwwscworldcom/brief/anotherivanticsavulnerabilitylever